Вместо скучных семинаров по вопросам IT-безопасности — масштабный онлайн-чемпионат. Вместо однообразных призывов принять в нем участие — формат спортивного состязания и спортивный азарт, пробуждающийся в потенциальных участниках. Такой подход демонстрирует «Лаборатория Касперского», работая над повышением квалификации сисадминов.

В основе заданий чемпионата — адаптированный тренинг, разработанный специально для сотрудников IT-служб, которые не являются узкими специалистами по кибербезопасности.

Новым подходом, фактически, «убивают двух зайцев»: решают стандартные HR-задачи и заботятся о повышении общей грамотности в сфере кибербезопасности.

Новым подходом, фактически, «убивают двух зайцев»: решают стандартные HR-задачи и заботятся о повышении общей грамотности в сфере кибербезопасности.

Многие все еще помнят романтический образ хакера, нарисованный кинематографом и книгами на заре компьютерной эры. Такие персонажи нападали лишь на избранных, проворачивая гениальные аферы с огромным доходом. Но мир изменился. Сегодня на смену хакерам-шутникам и «робингудам» пришла профессиональная преступность – заимствуя методы и цели из традиционной преступной среды, а инструменты и технологии из кибермира, эти команды представляют серьезную опасность в первую очередь для всех видов бизнеса.

IT-безопасность нужна бизнесу, как ПДД горожанину

Бизнес уже осознал важность защиты от киберпреступлений. Многие компании даже выделили ресурсы на создание самостоятельного отдела IT-безопасности. Но по нашему опыту консультирования таких компаний единства в работе пользователей, системных администраторов и безопасников пока не наблюдается.

В организациях, где уже позаботились об обучении рядовых сотрудников в рамках специализированных тренингов, проблема зачастую возникает в «промежуточном» звене — на уровне системных администраторов. Вне зависимости от того, кто именно в компании занимается IT-безопасностью, именно системный администратор является точкой входа для информации о возможных инцидентах со стороны рядовых пользователей. По идее, сисадмины должны проверять информацию, связанную с подозрительной активностью на рабочих местах, но не всегда знают, как правильно это сделать. Часть обращений игнорируется (просто потому, что администратору даже в голову не приходит, что озвученная проблема может быть индикатором начала серьезных проблем с IT-безопасностью), другая закрывается после проверки пользовательского компьютера антивирусом. В результате начало инцидентов часто пропускают, т.к. просто не знают, на какие «симптомы» реагировать. А упомянутая служба IT-безопасности, не имея прямого контакта с пользователями, оказывается не в курсе.

Но только общими усилиями можно предотвратить, либо минимизировать последствия атак, как для отдельно взятой компании, так и в целом для бизнеса: чем больше компаний реагируют на угрозу на ранней стадии, тем меньше масштабы очередного заражения, а вместе с тем и прибыль преступников. Поэтому наряду с тренингами для рядовых пользователей, где поясняется, как выявить подозрительное письмо и почему нельзя нажимать на все ссылки подряд, нужны расширенные программы повышения квалификации для системных администраторов, объясняющие, как среди безобидных проблем распознать настоящую угрозу и собрать необходимые данные для передачи заявки в отдел IT-безопасности.

Почему нельзя просто отправить на тренинг или прочитать лекцию?

Мы пробовали разные подходы.

«Академические» лекции и семинары по IT-безопасности, как правило, — скучнейшее мероприятие.

В других аспектах бизнеса весьма популярен формат тренингов. Но применительно к сисадминам стандартные тренинги, ориентированные на всех сотрудников, не дают результата. Сложность в том, что сисадмины и так прекрасно знают, по каким ссылкам ходить не стоит. И если повторять для них прописные истины, они очень быстро потеряют интерес ко всему процессу обучения, отыскав способ в нем не участвовать.

Существуют специализированные тренинги именно по безопасности для «продвинутых» пользователей. Они, безусловно, хороши, но не всегда решают первоначальную задачу. Они нацелены на то, чтобы сделать из системного администратора полноценного безопасника, вместо того, чтобы просто подтянуть его знания по ряду вопросов. Вложения в такое обучение (как в деньгах, так и в потерянных часах работы) слишком велики. Иными словами, для целого отдела системных администраторов такой путь не подходит. Нужен промежуточный подход: как по объему знаний, так и по методу их передачи.

Существуют специализированные тренинги именно по безопасности для «продвинутых» пользователей. Они, безусловно, хороши, но не всегда решают первоначальную задачу. Они нацелены на то, чтобы сделать из системного администратора полноценного безопасника, вместо того, чтобы просто подтянуть его знания по ряду вопросов. Вложения в такое обучение (как в деньгах, так и в потерянных часах работы) слишком велики. Иными словами, для целого отдела системных администраторов такой путь не подходит. Нужен промежуточный подход: как по объему знаний, так и по методу их передачи.

Мы в «Лаборатории Касперского» не понаслышке знаем, что IT-безопасность — не фундаментальная теоретическая область, где основные положения не меняются годами, а реальная отрасль с динамично изменяющимся ландшафтом. Поэтому здесь нужно добиться максимальной вовлеченности и эффективности освоения знаний — через драйв, интерактив и популярную сегодня геймификацию.

Понимая это, мы начали с создания собственного тренинга. Но постепенно идея простого дополнительного обучения системных администраторов пополнилась элементами увлекательного спорта.

От закрытого тренинга к Всероссийскому чемпионату

Целью нашего тренинга для системных администраторов было за год научить сотрудников IT-отдела среднестатистического бизнеса среди массы обращений пользователей находить сведения о потенциальных нарушениях кибербезопасности. Мы не ставили перед собой задачу превратить самих сисадминов в безопасников, поэтому акцент в тренинге был сделан на то, как собрать данные для передачи заявки в отдел, занимающийся киберпреступлениями.

Уже обкатанный тренинг и лег в основу первого Чемпионата по IT-безопасности.

В ходе подготовки мероприятия мы сократили и упростили программу, взяв 10 наиболее актуальных, но не слишком сложных задач из 30 тем тренинга, заодно приправив все это элементами спортивного соревнования. И надо отметить, что идея собрала множество положительных отзывов, в том числе со стороны наших безопасников, прошедших все задания от А до Я.

В ходе подготовки мероприятия мы сократили и упростили программу, взяв 10 наиболее актуальных, но не слишком сложных задач из 30 тем тренинга, заодно приправив все это элементами спортивного соревнования. И надо отметить, что идея собрала множество положительных отзывов, в том числе со стороны наших безопасников, прошедших все задания от А до Я.

Чемпионат стартует 2 апреля.

Никаких формальных ограничений по возрасту, должности или образованию приглашенных участников мы не вводили, хотя, конечно, чем выше подготовка не только по теме кибербезопасности, но и по IT в целом, тем выше шансы на победу. Однако Чемпионат построен таким образом, чтобы, проходя все задания, участник максимально дополнял свой багаж знаний об ИБ.

Участие в Чемпионате — заочное; все происходит онлайн в окне браузера. Спортсмену достаточно залогиниться на сервере мероприятия и ему предоставляется доступ ко всем заданиям без установки ПО на локальный компьютер.

Кстати, код для заданий мы не придумывали, а взяли из реальных обнаруженных «Лабораторией Касперского» атак. Конечно, все происходящее в браузере — лишь симуляция, насколько бы реалистично она не выглядела. Никакие процессы на компьютере пользователя не запускаются.

О заданиях и инструментах

Задания Чемпионата — не просто проверка знаний, а возможность получить их непосредственно в процессе выполнения. Выбирая темы и формулируя задания, наши лучшие аналитики сосредоточились на наиболее актуальных проблемах в сфере безопасности для среднестатистического бизнеса: раннем обнаружении вирусов-вымогателей и другого вредоносного ПО, воровстве паролей, DDoS-атаках, известных уязвимостях в популярном софте и т.п.

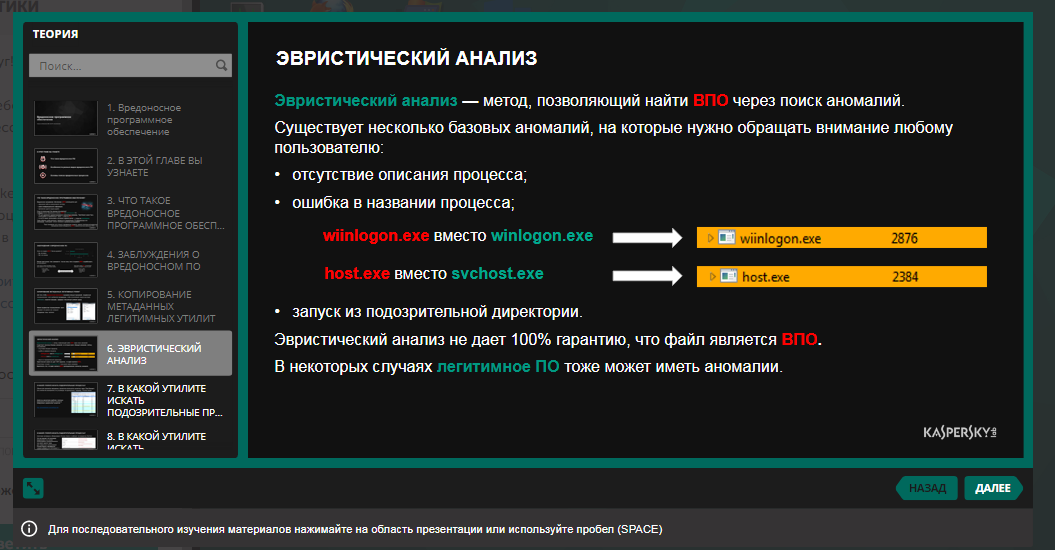

В каждом блоке заданий предусмотрено немного вводной теории — без заумной классификации и общих соображений, которые не особо помогают на практике, зато с рекомендациями по используемому подходу и удобным инструментам. После изучения нескольких слайдов пользователь должен справиться с проблемой, обрисованной в симуляции, получая пошаговые подсказки, с какой стороны подойти к ее решению.

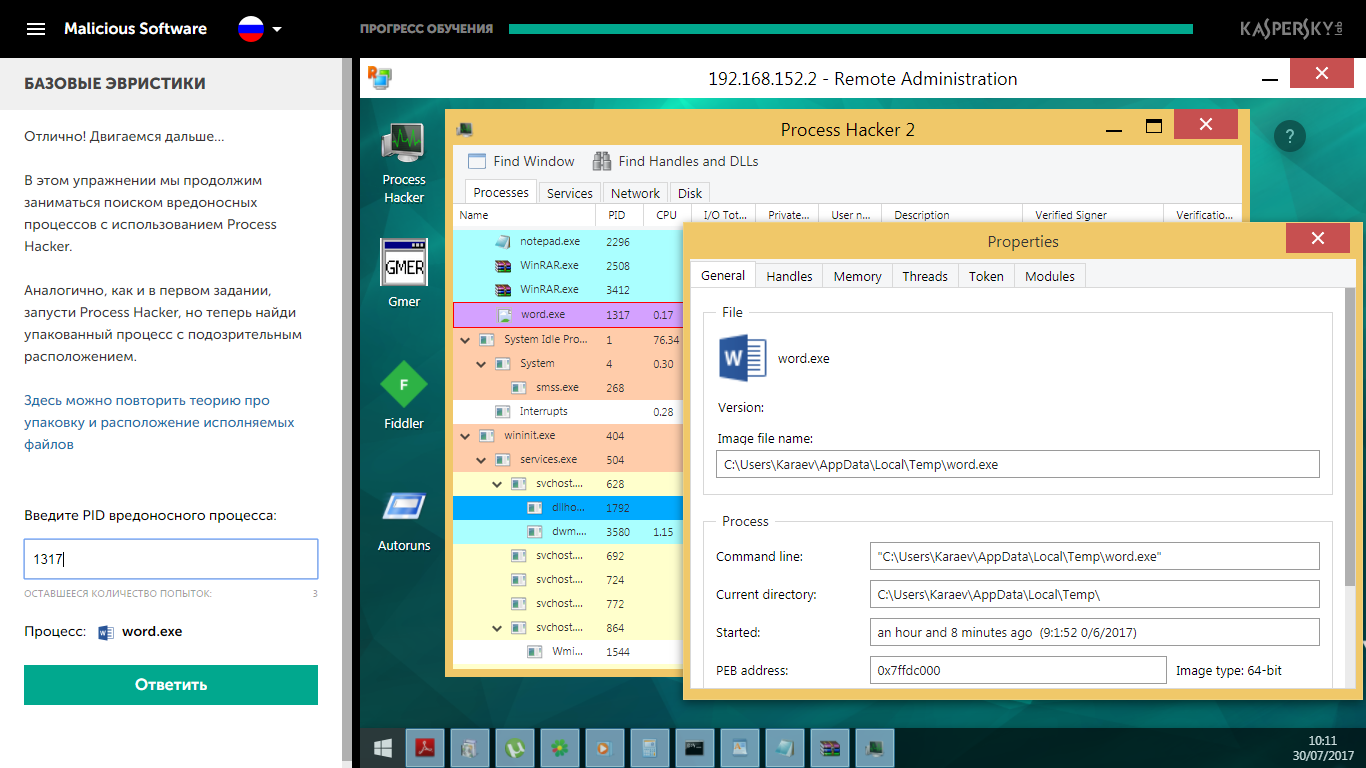

К примеру, первое и самое простое задание — выявление заражения шифровальщиком. Умение заподозрить подобные инциденты более чем актуально: сегодня каждая вторая компания в России уже хотя бы раз сталкивалась с программами-вымогателями и шифровальщиками.

По условию задания пользователь сообщает айтишнику, что его компьютер «тормозит». Логичное предположение, что это происходит из-за процесса шифрования файлов на жестком диске.

Участник видит рабочий стол пользователя и с подсказкой системы может проверить запущенные процессы с помощью простой утилиты ProcessHacker — удобной альтернативы Диспетчера задач.

Прямо в ходе выполнения задания участник получает советы о том, как выявить в списке процессов подозрительный: на какие свойства и особенности исполнения процесса стоит обратить внимание, а также о том, что различные аномалии означают в терминах безопасности. Все это напоминает детективный роман, только применительно к IT: по найденным «уликам» системный администратор учится распутывать преступление (а в случае с Чемпионатом — симуляцию этого преступления).

В целом для решения заданий используются 7 инструментов, но все они сэмулированы в браузере, т.е. разыскивать это ПО на просторах сети нет необходимости:

- ProcessHacker — уже упомянутый диспетчер задач, позволяющий выявлять подозрительные процессы и проводить первичный эвристический анализ их деятельности,

- Process Monitor — мониторинг и анализ системных вызовов,

- Hashdeep — получение хеша подозрительных файлов,

- Virustotal — онлайн-сервис для поиска информации о подозрительных файлах,

- Cuckoo Sandbox («песочница») и Malwr.com — основанный на Cuckoo Sandbox онлайн-сервис анализа вредоносных файлов,

- Event Log Explorer — анализ журналов Windows для поиска подозрительной активности;

- FTK Imager и Autopsy — инструменты анализа файловой системы, recon-ng — аудит безопасности с помощью анализа открытых источников (OSINT — Open Source Intelligence).

Кстати, среди инструментов нет ни одного проприетарного решения от «Лаборатории Касперского». Подбирая инструментарий, мы руководствовались рекомендациями наших аналитиков — выбрали все самое простое и функциональное.

Механика чемпионата

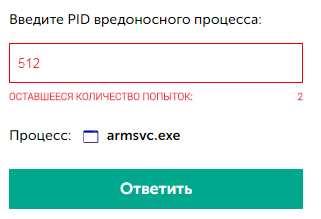

За правильное выполнение каждого задания участники получают баллы, сумма которых определяет их позицию в итоговом рейтинге. Система дает несколько попыток ввести правильный ответ. Однако количество этих попыток ограничено.

Если все они оказались неверными, то участник не получает баллы, но переходит к следующему блоку.

При поиске правильного ответа можно использовать подсказки. Использование подсказок снижает общий счет. Однако, правильный ответ, найденный с подсказками, дает преимущество на фоне неправильного ответа.

В отличие от спортивных соревнований, участники онлайн-чемпионата не ограничены во времени выполнения заданий. В общей сложности решение всех блоков занимает 2 — 3 часа, по завершении любого упражнения (состоящего из 3-4 заданий) можно сделать перерыв — при выходе из сеанса на сервере мероприятия секундомер будет поставлен на паузу.

Общее время выполнения задач учитывается при формировании итогового рейтинга участников: среди тех, кто набрал одинаковое количество баллов, выше окажутся «спортсмены», которые смогли сделать это быстрее и использовали меньше подсказок.

Промежуточные итоги соревнований подводятся еженедельно. Участники, занявшие первые 3 места недельного рейтинга, получают ценные призы (квадрокоптер, гироскутер и action-камеру). Еще двадцать лидеров — подарочные сертификаты Ozon по 3 тысячи рублей.

Промежуточные итоги соревнований подводятся еженедельно. Участники, занявшие первые 3 места недельного рейтинга, получают ценные призы (квадрокоптер, гироскутер и action-камеру). Еще двадцать лидеров — подарочные сертификаты Ozon по 3 тысячи рублей.

По итогам всего чемпионата в июне будет подведен общий рейтинг. Троим лучшим участникам мы вручим игровой компьютер, крутой квадрокоптер и 4K QHD-телевизор. Еще двадцати — карточки Ozon по 5 тысяч рублей.

Кроме того, участникам, попавшим в число призеров по итогам недели или всего чемпионата, будет выдан сертификат об участии в Чемпионате от «Лаборатории Касперского», где будет отмечено, что он успешно продемонстрировал знания в области кибербезопасности и прочие навыки, необходимые для распознавания атак и правильной реакции на них. Кто знает, возможно, это станет толчком для карьерного роста. Дополнительно для всех участников выполнивших задания чемпионата предусмотрен промокод на баллы в специальной акции для сисадминов SpaceLab.

Вместо итогов

Самое главное, чему учит участие в чемпионате, — правильно подходить к решению любой пользовательской проблемы: подозревать «неладное» при нетипичном поведении систем, выдвигать правдоподобные теории на основе наблюдаемых «симптомов» и использовать удобные инструменты для их быстрой проверки. Все это очень похоже на логику поведения популярных сериальных сыщиков. А наша задача здесь в том, чтобы показать, через какие инструменты можно использовать тот же подход в работе.